ETC/H19エンベデッドシステム午前問題(1/2)平成19年度春季、テクニカルエンジニア(エンベデッドシステム)午前の問題です。手入力なので間違いあるかも、です。

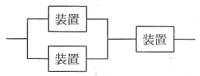

問29 図のように3個の装置を並列と直列に組み合わせて構成したシステムがある。装置単体の稼働率と、システムの稼働率の関係を示したグラフはどれか。ここで、3個の装置の稼働率は、すべて等しいものとする。

|

|

問30 システムの信頼性向上技術に関する記述のうち、適切なものはどれか。

ア)故障が発生したときに、あらかじめ指定された安全な状態でシステムを固定することをフェールソフトという。

イ)故障が発生したときに、あらかじめ指定されている縮小した範囲のサービスを提供することをフォールトマスキングという。

ウ)故障が発生したときに、その影響が誤りとなって外部に出ないように訂正することをフェールセーフという。

エ)故障が発生したときに対処するのではなく、品質管理などを通じてシステム構成要素の信頼性を高めることをフォールトアボイダンスという。

問31 J2EE(Java 2 Platform, Enterprise Edition)の構成技術の一つはどれか。

ア)EAI

イ)JavaScript

ウ)Servlet

エ)UDDI

問32 OSS(Open Source Software)の特徴のうち、適切なものはどれか。ただし、OSSはOSI(Open Source Initiative)によるOSD(The Open Source Definition)の定義に基づくものとする。

ア)OSSはフリーウェアと同様に無償で入手できるが、商用システムの開発への利用は禁止されている。

イ)OSSをパッケージ化したり、自社のソフトウェアを組み合わせたりして、有償で販売することができる。

ウ)システム開発で利用できるようにソースコードで入手できるが、利用者がある数以上になるとライセンス料が発生する。

エ)複製と改良は自由にできるが、改良したソフトウェアを再頒布することはできない。

問33 ソフトウェアの再利用技術のうち、リバースエンジニアリングを説明したものはどれか。

ア)既存のプログラムから、そのプログラムの仕様を導き出す技術である。

イ)既存のプログラムから導き出された仕様を修正して、プログラムを開発する技術である。

ウ)既存のプログラムを部品化し、それらの部品を利用して、プログラムを開発する技術である。

エ)クラスライブラリにある既存のクラスを再利用しながら、プログラムを開発する技術である。

問34 規定クラスと派生クラスの関係にあるものはどれか。

ア)“会社”と“社員”

イ)“自動車”と“エンジン”

ウ)“図形”と“三角形”

エ)“人間”と“頭”

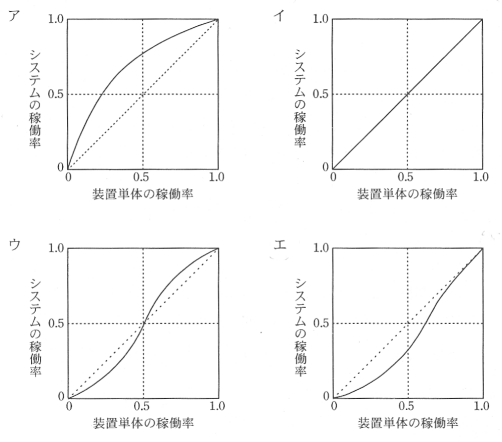

問35 図は、デマルコが提唱している構造化技法を基本としたシステム開発プロジェクトのライフサイクルを表現したものである。図中のaに入れる適切なものはどれか。

|

ア)機能設計

イ)構造化設計

ウ)プログラム設計

エ)プロトタイピング

問36 テストで使用されるドライバ又はスタブ機能のうち、適切なものはどれか。

ア)スタブは、テスト対象モジュールからの戻り値を表示・印刷する。

イ)スタブは、テスト対象モジュールを呼び出すモジュールである。

ウ)ドライバは、テスト対象モジュールから呼び出されるモジュールである。

エ)ドライバは、テスト対象モジュールに引数を渡して呼び出す。

問37 データが昇順に並ぶようにリストへデータを挿入するサブルーチンを作成した。このサブルーチンのテストに用いるデータの組合せとして、網羅性の観点から適切なものはどれか。ここで、データは左側から順にサブルーチンへ入力する。

ア)1,3,2,4

イ)3,1,4,2

ウ)3,4,2,1

エ)4,3,2,1

問38 JIS X 0129-1で定義されたソフトウェアの品質特性の説明のうち、適切なものはどれか。

ア)機能性とは、ソフトウェアが、指定された条件の下で利用されるときに、明示的及び暗示的必要性に合致する機能を提供するソフトウェア製品の能力のことである。

イ)効率性とは、指定された条件の下で利用するとき、理解、習得、利用でき、利用者にとって魅力的であるソフトウェア製品の能力のことである。

ウ)信頼性とは、明示的な条件の下で、使用する資源の量に対比して適切な性能を提供するソフトウェア製品の能力である。

エ)保守性とは、指定された条件の下で利用するとき、指定された達成水準を維持するソフトウェア製品の能力のことである。

問39 教育技法の説明のうち、適切なものはどれか。

ア)インバスケットは、一定時間内に数多くの問題を処理させることによって、問題の関連性、緊急性、重要性などに対する総合的判断力を高める技法である。

イ)ケーススタディは、日常の開発業務の中で、先輩や上司が個別に指導し、実体験から知識を習得させる技法である。

ウ)ブレーンストーミングは、参加者に特定の役割を演技させることによって、各立場の理解や問題解決力を高める技法である。

エ)ロールプレイングは、アイディアへの批判禁止の下で会議を進める、創造的問題解決に適した技法である。

問40 TCP/IPネットワークにおけるRARPの機能として、適切なものはどれか。

ア)IPパケットが通信先のIPアドレスに到達するかどうか調べる。

イ)MACアドレスからIPアドレスを求める。

ウ)ドメイン名とホスト名からIPアドレスを求める。

エ)プライベートIPアドレスとグローバルIPアドレスを相互に変換する。

問41 IPネットワークのプロトコルのうち、OSI基本参照モデルのトランスポート層に位置するものはどれか。

ア)HTTP

イ)ICMP

ウ)SMTP

エ)UDP

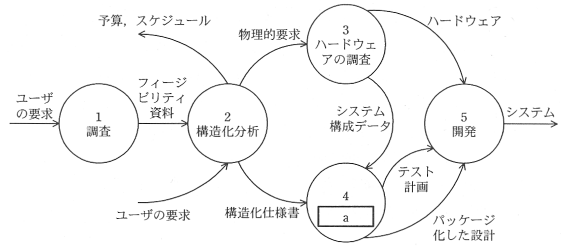

問42 図のTCP/IPネットワークにおいて、クライアントAをLAN1に接続するに当たって、サブネットマスクを、誤って255.255.0.0と設定してしまった。このとき、クライアントAで発生する事象はどれか。ここで、ADSLモデムはクライアントAにUSBで接続し、ほかの機器はサブネットマスクを正しく255.255.255.0と設定してあるとする。また、ルータではプロキシ ARPは動作していないものとする。

|

ア)ADSLモデムを経由してインタネートにアクセスできなくなる。

イ)クライアントBと通信できなくなる。

ウ)データベースサーバDにアクセスできなくなる。

エ)プリントサーバCに出力できなくなる。

問43 電子メールの内容の機密性を高めるために用いられるプロトコルはどれか。

ア)IMAP4

イ)POP3

ウ)SMTP

エ)S/MIME

問44 図のように16ビットのデータを4×4の正方形状に並べ、行と列にパリティを付加することによって何ビットまでの誤りを訂正できるか。ここで、図の網掛け部分がパリティを表している。

| 1 | 0 | 0 | 0 | 1 |

|---|---|---|---|---|

| 0 | 1 | 1 | 0 | 0 |

| 0 | 0 | 1 | 0 | 1 |

| 1 | 1 | 0 | 1 | 1 |

| 0 | 0 | 0 | 1 |

問45 0〜20kHzの帯域幅のオーディオ信号をディジタル信号に変換するのに必要な最大のサンプリング周期を標本化定理によって求めると、何マイクロ秒か。

ア)2.5

イ)5

ウ)25

エ)50

問46 AESの暗号化処理に適用されるものはどれか。

ア)鍵長によって、段数が決まる。

イ)段数は、6回以内の範囲で選択できる。

ウ)データの暗号化、復号、暗号化の順に3回繰り返す。

エ)同一の公開鍵を用いて暗号化を3回繰り返す。

問47 公開鍵暗号方式を用いて文書のディジタル署名を行う場合、鍵の関係に関する記述のうち、適切なものはどれか。

ア)暗号化鍵は公開しないが、復号鍵は公開する。

イ)暗号化鍵は公開するが、復号鍵は公開しない。

ウ)暗号化鍵、復号鍵とも公開しない。

エ)暗号化鍵、復号鍵とも公開する。

問48 Webビーコンを説明したものはどれか。

ア)Webサイトからダウンロードされ、PC上で画像ファイルを消去するウイルス。

イ)Webサイトで用いるアプリケーションプログラムに潜在する誤り。

ウ)悪意のあるスクリプトによってPCとWebサーバ自体の両方に被害を及ぼす不正な手口。

エ)利用者のアクセス動向などの情報を収集するためにWebページなどに埋め込まれた画像。

問49 ICカードの情報の解読や偽造に対して、物理的に情報を保護するための機能を示すものはどれか。

ア)SECE

イ)インターロック

ウ)インボリューション

エ)耐タンパ性

問50 パスワードに使用できる文字の種類の数をM、パスワードの文字数をnとするとき、設定できるパスワードの総数を求める数式はどれか。

|

問51 セキュリティプロトコルSSL/TLSの機能はどれか。

ア)FTPなどの様々なアプリケーションに利用されて、アプリケーション層とTCPとの間で暗号化する。

イ)MIMEをベースとして、電子署名とメッセージの暗号化によって電子メールのセキュリティを強化する。

ウ)PPTPとL2Fが統合された仕様で、PPPをトンネリングする。

エ)特定のアプリケーションの通信だけではなく、あらゆるIPパケットをIP層で暗号化する。

問52 コンティンジェンシープランにおける留意点はどれか。

ア)企業のすべてのシステムを対象とするのではなく、システムの重要度と対策コストを勘案して対象を決定する。

イ)バックアップデータは、すぐに使用できるように、コンピュータ室内又はセンタ内に保存しておく。

ウ)バックアップの対象は、機密情報の気密度を勘案して決定する。

エ)被害状況のシナリオを作成し、これに基づく“予防策策定手順”と“バックアップ対策とその手順”を策定する。

問53 ヨーロッパで運用されているCEマークを説明したものはどれか。

ア)現存する各国の安全マークに代わって、製品の安全性を示している。

イ)製品が該当するEC指令に適合していることを保障する。

ウ)対象となる機器に関連する複数のEC指令のうち、いずれかに適合していることを示している。

エ)日本のVCCIの取得によって代替できる。

問54 CORBAを説明したものはどれか。

ア)ANSIが制定したオブジェクト指向プログラミング技術の仕様。

イ)ANSIが制定した分散オブジェクト技術の仕様。

ウ)OMGが制定したオブジェクト指向プログラミング技術の仕様。

エ)OMGが制定した分散オブジェクト技術の仕様。

問55 JISC(Japan Industrial Standards Committee:日本工業標準調査会)を説明したものはどれか。

ア)工業標準化及び規格統一に関する普及並びに啓発などの活動を行っている団体。

イ)工業標準化法に基づいて経済産業省に設置され、日本工業規格の制定、改正の審議を行っている審議会。

ウ)日本電子工業振興協会と日本電子機械工業会が統合して発足した業界団体。

エ)プライバシーマーク制度やISMS適合性評価制度、電子署名・認証調査業務などの運用機関として活動を行っている団体。